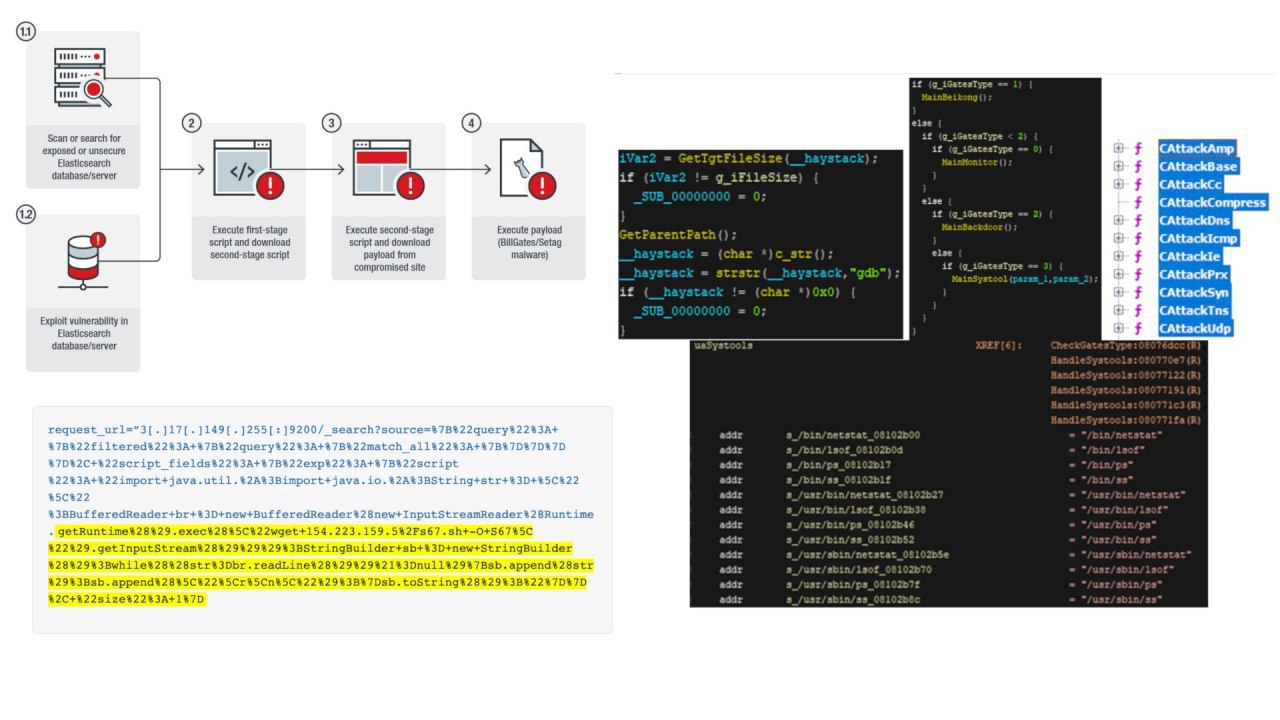

طبق گزارش TrendMicro در یکی از حملات رصد شده، حملهکننده پس از جستجو و کشف پایگاهداده ناامن و کسب دسترسی با استفاده از آسیبپذیریهای گذشته، با اجرای مرحله اول، فایروال را غیر فعال کرده و اسکریپت مرحله دوم را دریافت میکند، در مرحله دوم پس از غیرفعال کردن پروسههای در حال اجرا، استخراج رمزارزها و اقداماتی دیگر، پیلود نهایی (حاوی بدافزارهای BillGates/SetAg ) را از وبسایتهای دیگر که قبلا از آنها دسترسی گرفته شده، دریافت و اجرا میکند. به این صورت هدف برای حملههای DDoS مهیا میشود.

در این حمله از اکسپلویت آسیبپذیری قدیمی CVE-2015-1427 در موتور اسکریپتنویسی Groovy استفاده شده است.

✅ همواره با تنظیم درست و رعایت اصول امنیتی و به روزرسانیهای مداوم از دسترسیهای غیر مجاز به زیرساختها و منابع خود جلوگیری کنید.

شبکه اجتماعی آزمایشگاه امنیت وایت لب

شبکه اجتماعی آزمایشگاه امنیت وایت لب